Comunicación presentada al IV Congreso Smart Grids y publicada en SMARTGRIDSINFO 20/02/2018

El proyecto SecureGrid se centra en la securización de las subestaciones eléctricas y sus equipos electrónicos (Intelligent Electronic Devices – IEDs), con el propósito de mejorar la seguridad de los IEDs y las subestaciones (elementos esenciales de las Smart Grids), sin que se vea afectada su disponibilidad y tiempo de respuesta.

El proyecto tiene una duración de 29 meses y presenta los siguientes objetivos: modelizar los niveles de seguridad de un IED, diseñar una arquitectura de referencia que permita considerar la seguridad en una subestación de una manera global, desarrollar un sistema centralizado de gestión de la seguridad que integre las capacidades de los IEDs de la subestación y desplegar un laboratorio de pruebas en el que validar las capacidades de seguridad y someter a los IEDs a pruebas de hacking ético.

Autores

- Iñaki Angulo Redondo, Gestor de Proyectos, Tecnalia

- Javier López Sarralde, Ingeniero de Aplicación, ZIV

Introducción

El despliegue de las Smart Grids está suponiendo la mejora del control sobre el sistema eléctrico, mejorando la fiabilidad, seguridad y eficiencia de la red. Sin embargo, las vulnerabilidades propias de las redes de comunicaciones y de los sistemas de información pueden ser utilizadas, con motivos económicos o políticos, para realizar ciberataques sobre las plantas de generación, áreas de distribución o sobre los propios consumidores.

Las soluciones que se están adoptando en el mundo IT, e incluso en el sector industrial, no son del todo trasferibles al sector de la generación y distribución eléctrica. A diferencia de estos entornos, en donde se prima la confidencialidad y la integridad de la información, en el sector eléctrico el mantenimiento del servicio debe prevalecer, aunque ello conlleve la pérdida de información o incluso anular ciertas medidas de seguridad. Además, los tiempos de respuesta que se imponen a los dispositivos de campo hace que ciertas medidas desplegadas en esos sectores no sirvan, ya que conllevan un gran coste computacional como es el caso de ciertos algoritmos de criptografía.

Ante este escenario, un grupo de fabricantes de IEDs (Electrotécnica Arteche Smart Grid, General Electric Power Management, Ingeteam Power Technology, Ormazabal Protection & Automation, ZIV Grid Automation), junto con empresas de seguridad informática (Integrated Tecnology Systems) y centros tecnológicos (Arteche Centro de Tecnología, Egile Innovative Solutions, Fundación Tecnalia Research & Innovation, Ikergune, Ormazabal Corporate Technology, ZIV I+D Smart Energy Networks) y bajo el soporte del Clúster de Energía del País Vasco (Asociación de Promoción e Investigación Cluster de Energía), se han unido para desarrollar nuevo conocimiento en el campo de la ciberseguridad en IEDs y subestaciones eléctricas.

Fruto de ello nace el proyecto SecureGrid.

El proyecto

El proyecto SecureGrid se centra en la securización de las subestaciones eléctricas de la red de alta y media tensión y principalmente en su equipamiento electrónico, los IEDs. El término IED hace referencia a equipos electrónicos instalados en las instalaciones eléctricas para monitorizar, controlar y/o proteger los equipamientos del sistema de potencia, como interruptores, transformadores o bancos de condensadores, dotados de capacidad de comunicaciones. Algunos ejemplos son los relés de protección, control y medida o las remotas (RTUs, gateways). Las características electrónicas de estos IEDs y sus capacidades de comunicación remota a través de las redes de comunicaciones los convierten en uno de los puntos críticos de las Smart Grids.

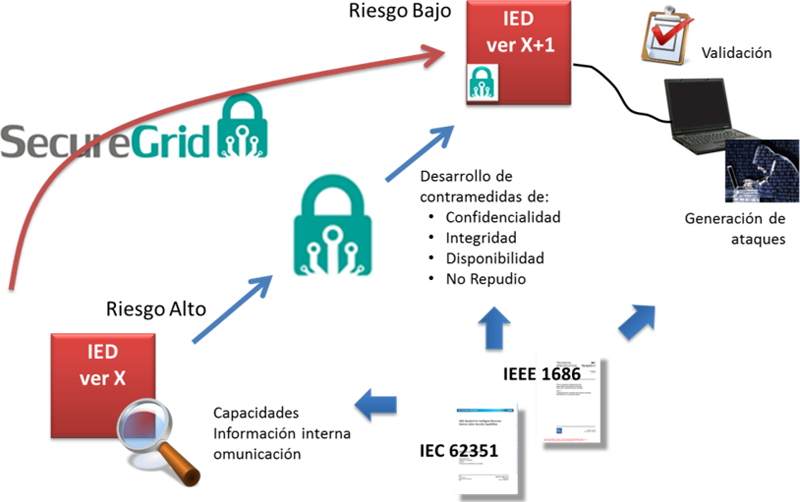

Bajo esta perspectiva, el proyecto pretende desarrollar la tecnología necesaria para garantizar su seguridad y resiliencia (robustez en cuanto a la disponibilidad). Este es un punto importante del proyecto, ya que las redes eléctricas son consideradas infraestructuras críticas y los tiempos de respuesta pueden complicar la utilización de ciertas medidas de seguridad. El objetivo es, por tanto, desarrollar una nueva generación de IEDs con mayores medidas de seguridad que permitan reducir el riesgo de sufrir un ataque a través de las redes de comunicaciones (ciberataque). Como se aprecia en la figura la selección de las contramedidas se ha basado en la normativa existente, principalmente IEEE 1686 e IEC 62351.

Por otra parte, SecureGrid también ofrecerá una solución interoperable e integral a nivel de subestación y centro de transformación, especificando los requisitos mínimos que debería tener la arquitectura o posibles arquitecturas de referencia, los equipos por tipología y nivel de securización necesaria y la solución necesaria para que el sistema sea resiliente. En otros entornos la resiliencia se consigue con la replicación de sistemas y su desubicación para evitar colapsos, sin embargo, esta alternativa no es planteable a nivel de subestación.

Para alcanzar ambos objetivos será necesario:

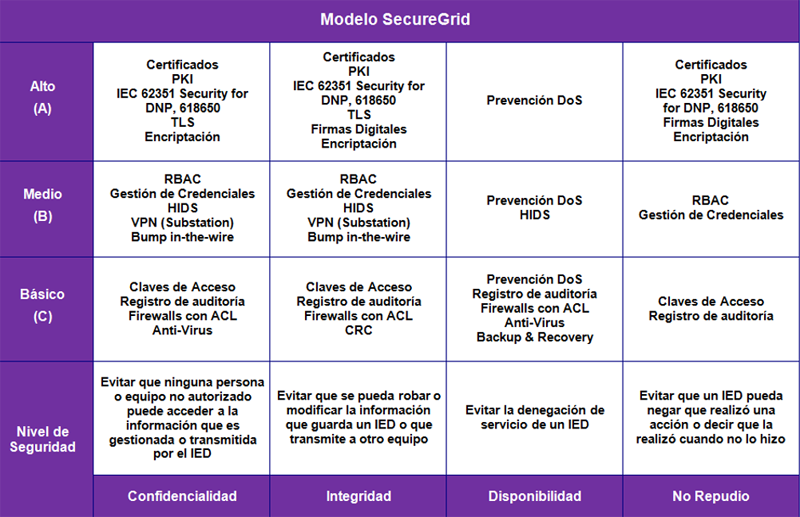

- Desarrollar un modelo de seguridad que nos permita establecer el nivel de seguridad que presentan los IEDs y por extensión las instalaciones eléctricas para cada uno de los requisitos de seguridad: confidencialidad, integridad, disponibilidad y no repudio. Este modelo de seguridad estará basado en la normativa existente, principalmente en los estándares IEEE 1686 e IEC 62351.

- Definir una arquitectura de referencia que considere la seguridad en una subestación de una manera global identificando las necesidades funcionales de una instalación eléctrica en la que convivan tanto IEDs como gateways, sensores, módulos de vigilancia, etc. así como su integración con el Centro de Control de la compañía eléctrica.

- Securizar las subestaciones eléctricas y centros de transformación implantando un sistema capaz de monitorizar la seguridad de una subestación para prevenir ataques que hagan interrumpir el servicio. Todo proceso de vigilancia y supervisión lleva consigo una serie de procedimientos y actuaciones en función de los indicadores de protección establecidos. Entre las tareas se encuentran: – Análisis de la arquitectura de red de las subestaciones. -Recogida de datos de los diferentes IEDs y sensores (integración). – Desarrollo de algoritmos de detección y análisis para diferentes ataques. – Integración con el Centro de Control y desarrollo de indicadores.

- Desarrollar nuevas capacidades de seguridad de los IEDs. Para estas capacidades será necesario adaptar y construir herramientas de “hacking ético” que permitirá verificar la respuesta del equipo ante posibles ataques.

- Construir un entorno de laboratorio en el que, de una manera segura y controlable, se puedan realizar pruebas de conformidad de un equipo con respecto a la normativa existente, y en el que se puedan reproducir ciberataques.

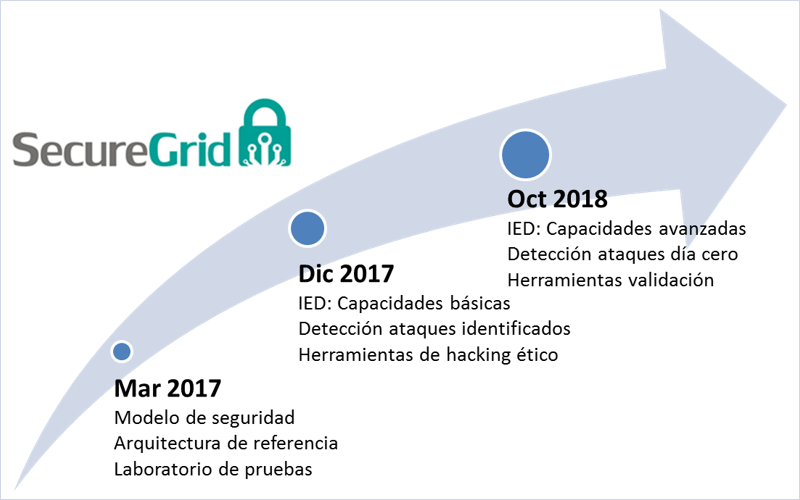

SecureGrid se ha planificado con una duración de 29 meses, comenzando en Junio de 2016 y extendiéndose hasta Octubre de 2018 y se ha estructurado en tres fases. Durante la primera fase se ha definido el modelo de seguridad SecureGrid y una arquitectura de referencia para la securización de subestaciones. En la segunda fase se desplegarán en los IEDs las contramedidas básicas y se desarrollará una versión inicial del sistema de detección de ataques y de las herramientas de hacking ético. Por último, en la tercera fase se completarán las prestaciones de los IEDs con contramedidas más avanzadas y se mejorará la detección de ataques.

Resultados

Modelo de seguridad de SecureGrid

El modelo de seguridad SecureGrid establece el grado de seguridad que puede alcanzar un IED, para cada uno de los requisitos de seguridad (Confidencialidad, Integración, Disponibilidad y No repudio). El modelo establece tres niveles de seguridad (Básico, Medio y Alto) y el conjunto de contramedidas que, incorporadas en el IED, le permiten alcanzar dicho nivel de seguridad. La selección de las contramedidas se ha realizado basándonos en los estándares IEEE 1686 (Standard for Intelligent Electronic Devices Cyber Security Capabilites), y en la serie de especificaciones IEC 62351 (Power systems management and associated information exchange – Data and communications security).

Arquitectura de referencia

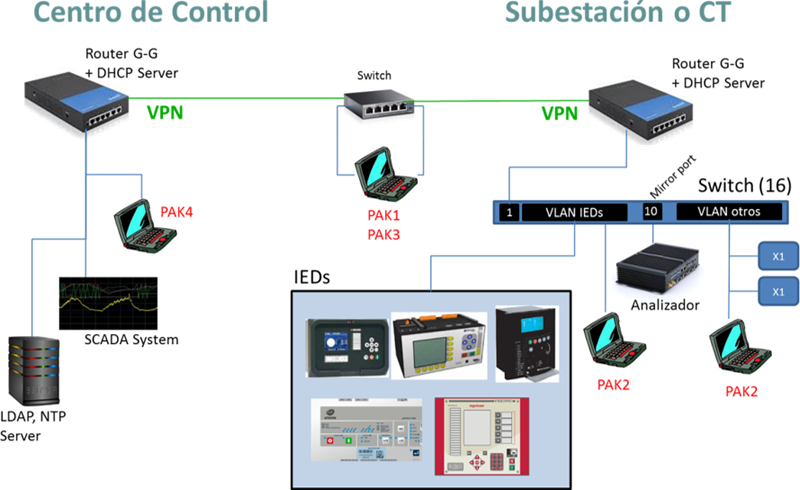

En base a las recomendaciones del estándar IEC 62351, el conocimiento experto de los socios del proyecto y el análisis de riesgos se ha definido una arquitectura de referencia para las subestaciones de forma que, utilizando una estrategia de defensa en profundidad, pueda ofrecer unos niveles de seguridad mucho más elevados que las arquitecturas que se están construyendo en la actualidad.

El diseño contempla así una segmentación lógica y física de la red que además, en el caso de que se comprometiera cualquier dispositivo o segmento, el impacto y potencial daño económico se vería acotado a una parte específica de la subestación, pudiendo en algunos casos mantener un cierto nivel de servicio mínimo, y evitando la propagación no sólo a otros segmentos de la misma subestación, sino también a otras subestaciones y centros de transformación, como sucede en algunos diseños actuales que se han analizado en el proyecto.

Además, se ha diseñado el sistema de reporte de ataques por parte del IED al sistema centralizado de gestión de seguridad. Se ha modelizado tanto la información de intercambio de los eventos de ciberseguridad, como la manera en que esta información debe ser comunicada al sistema centralizado. El sistema escogido es Syslog. Se han identificación los diferentes eventos de ciberseguridad que pueden generarse en los IEDs, asignándoles a cada uno de ellos un identificador único a utilizar en el proyecto.

Detección de ataques

Se han identificado todos los protocolos de comunicaciones y red que interaccionan en la subestación, así como sus ciclos y modos de funcionamiento y sus posibles vulnerabilidades. Este conocimiento base será utilizado en la segunda fase del proyecto en la que principalmente se trabajará en la recogida y análisis de dicho tráfico para la detección temprana de posibles ataques a la subestación. Se han realizado los primeros análisis de datos para el protocolo IEC 60870-5-104, dejando para las siguientes fases el estándar IEC 61850.

Laboratorio de pruebas

Una de las mayores preocupaciones de los socios del proyecto es comprobar en qué medida sus equipos son capaces de incorporar medidas de seguridad sin afectar a la funcionalidad que despliegan, y a los tiempos de respuesta requeridos por el cliente. Para ello, se ha desplegado un entorno de validación y pruebas en el que tanto los IEDs como los sistemas a emplear en una subestación pudieran ser sometidos a un conjunto de pruebas y ataques controlados (hacking ético) que permitan comprobar que cumplen con la funcionalidad requerida, que sus tiempos de respuesta son aceptables, y cómo responden ante ataques predefinidos.

El laboratorio, cuya arquitectura puede observarse en la siguiente figura, emula un entorno real compuesto por una subestación eléctrica y el Centro de Control del distribuidor eléctrico.

Los tipos de ataques que se podrán reproducir son los siguientes:

- PAK1. Ataques desde el exterior que pueden ir dirigidos a la subestación o a uno de sus IEDs.

- PAK2. Ataques desde dentro de la subestación ya sea hacia un IED o hacia el Centro de Control.

- PAK3. Ataques desde el exterior hacia el Centro de Control.

- PAK4. Ataques desde un PC infectado dentro del Centro de Control del distribuidor eléctrico hacia las subestaciones y/o IEDs.

Este laboratorio se ha desplegado en las instalaciones de Tecnalia en el parque Tecnológico y Científico de Bizkaia.

Conclusiones

Obviamente y tratándose de un proyecto en el que hay varios fabricantes de IEDs involucrados, el nivel de madurez de dichos IEDs en lo que a ciberseguridad se refiere es variable, pero de forma general, se ha detectado que, tanto en los IEDs como a nivel de subestación, las capacidades de ciberseguridad actuales son bastante mejorables.

Una vez analizadas las capacidades de los IEDs y modelizados los diferentes niveles de ciberseguridad alcanzables, se han sentado las bases para que, en las siguientes fases del proyecto, se afronte por un lado la implementación de los niveles de seguridad deseados para los diferentes IEDs y por otro el desarrollo de un sistema global de ciberseguridad a nivel de subestación que integre las capacidades de ciberseguridad de los diferentes IEDs.

La página web del proyecto (http://www.clusterenergia.com/securegrid) proporciona información sobre los objetivos del mismo, el consorcio y los resultados alcanzados, así como todo tipo de noticias relacionadas con la temática del proyecto, Ciberseguridad en Smart Grids.

Agradecimientos

Este proyecto SecureGrid está financiado por el Departamento de Desarrollo Económico e Infraestructuras del Gobierno Vasco (Programa HAZITEK) y el Fondo Europeo de Desarrollo Regional (FEDER).

Referencias

- IEEE Std 1686-2013.

- Technical Specification IEC/TS 62351-1:2007.

- IEC TC57 WG15: IEC 62351 Security Standards for the Power System Information Infrastructure, version 2, 2016.